O Centro Governamental de Monitorização, Alerta e Resposta a Ataques Informáticos (CERT-FR) divulga um relatório que analisa as 10 vulnerabilidades mais críticas tratadas pela ANSSI em 2021. O estudo diz-nos em particular que a Agência Nacional para a segurança dos sistemas de informação, por meio do CERT-FR, publicou 991 pareceres e 22 alertas sobre vulnerabilidades nos produtos por ele monitorados.

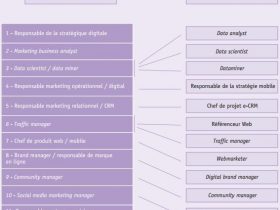

As 10 vulnerabilidades mais impactantes de 2021

As principais vulnerabilidades identificadas dizem respeito em particular ao serviço de mensagens do Microsoft Exchange Server, bem como aos serviços utilizados no contexto de projetos de desenvolvimento como o GitLab e o Atlassian Confluence.

As 10 principais vulnerabilidades de 2021:

- “ProxyLogon”: apareceu no início de março de 2021 nos servidores Microsoft Exchange, essa vulnerabilidade permitia que um hacker executasse código arbitrário remotamente e manipulasse o gerenciador de e-mail.

- “ProxyShell” : esta designação agrupa três vulnerabilidades destinadas a executar código remotamente em servidores Microsoft Exchange, que surgiram em agosto de 2021. Um invasor não autenticado poderia, assim, executar comandos arbitrários no servidor.

- Confluence: a solução de trabalho colaborativo da Atlassian foi alvo, em agosto de 2021, de uma vulnerabilidade que afetava a linguagem OGNL (Object-Graph Navigation Language) e permitia que um usuário não autenticado executasse código arbitrário em uma instância do servidor ou datacenter do Confluence.

- GitLab: as vulnerabilidades, identificadas em abril de 2021, afetaram principalmente os produtos GitLab Community Edition e GitLab Enterprise Edition. Essa falha resultou de uma validação deficiente de arquivos de imagem por um editor de arquivos de terceiros, ExifTool, permitindo a execução remota de código arbitrário por um invasor não autenticado.

- Pulse Secure: Várias vulnerabilidades foram descobertas, em abril de 2021, no Pulse Connect Secure, uma ferramenta VPN. Em particular, eles permitiram que um invasor causasse remotamente a execução de código arbitrário e burlasse a política de segurança.

- SonicWall: a editora de soluções de firewall e segurança cibernética detectou, em fevereiro de 2021, uma vulnerabilidade em seu gateway de acesso seguro unificado, Secure Mobile Access (SMA). Esta falha permitiu que um invasor não autenticado recuperasse as informações de conexão dos usuários e em particular dos administradores, a fim de manipular o equipamento remotamente.

- F5: em março de 2021, a editora F5 Networks alertou sobre várias vulnerabilidades em seu produto BIG-IP. A falha estava na interface REST do iControl e permitia que invasores executassem comandos arbitrários do sistema, criassem ou excluíssem arquivos e desabilitassem serviços.

- VMware: uma vulnerabilidade foi identificada em maio de 2021, afetando em particular o VMware vCenter Server (vCenter Server) VMware Cloud Foundation (Cloud Foundation). Essa falha originou-se do plug-in Virtual San Health Check e sua exploração permitiu que um invasor executasse código arbitrário remotamente com um alto nível de privilégio.

- “PrintNightmare”: Esta vulnerabilidade estava no serviço Windows Print Spooler. Como o spooler de impressão está ativo por padrão no Windows, os cibercriminosos podem usar essa falha para controlar computadores e servidores que executam esse sistema operacional.

- “Log4Shell”: surgida em dezembro de 2021, essa vulnerabilidade impactou a biblioteca Java Log4j, desenvolvida pela Apache. Em particular, envolvia a possibilidade de um cibercriminoso executar código remotamente em qualquer servidor vulnerável. A magnitude dessa falha preocupou particularmente os pesquisadores , especialmente porque a biblioteca Log4j é usada por milhões de aplicativos para registro.

Recomendações da ANSSI para combater ataques

No relatório, a ANSSI também oferece recomendações para os usuários. O serviço francês sublinha assim que é impossível garantir que um produto esteja completamente isento de vulnerabilidades e que isso seja parte integrante do seu ciclo de vida.

A ANSSI incentiva notavelmente:

- garantir o monitoramento constante das vulnerabilidades descobertas e publicadas diariamente na web. De fato, a grande maioria dos editores de soluções oferece avisos de segurança para evitar que novas vulnerabilidades afetem seus produtos. Através do CERT-FR, a agência também oferece um serviço de vigilância diária em uma lista de produtos amplamente utilizados na França.

- atualize regularmente os servidores para aplicar os patches de segurança disponibilizados pelos editores.

- configurar uma rede privada virtual ( VPN ) para proteger o acesso ao sistema de informação a partir de uma rede externa.

Além disso, a ANSSI publicou um guia de higienização de computadores , com o objetivo de reforçar a segurança de seu sistema de informação.